過去寫過好幾篇文章強調信息安全的重要性了,但還是會碰到有朋友來問,信息丟了怎么辦、網站被黑了怎么辦。

其實等問題出現之后,再想采取什么補救措施就比較難了,畢竟損失已經不可挽回,且也不確定能不能恢復原樣。

那今天這篇文章簡單分享一個使用轉碼域名釣魚的案例,多了解點這方面的信息以防上當。

這是一條今天的新聞消息,主要內容說的是有黑客團隊惡意利用知名的開源密碼管理器 KeePass 的代碼,在其源代碼中添加勒索軟件。

黑客團隊會通過 Brand Bid 付費投放的方式,去推廣他們做的代碼版本。

那一旦由有用戶通過付費廣告進到他們的網站,并使用他們提供的有毒版本的軟件后,那后續的敏感信息就都泄漏了。

那問題來,這種惡意軟件是怎么通過搜索廣告的審核機制,并順利完成付費推廣的呢?

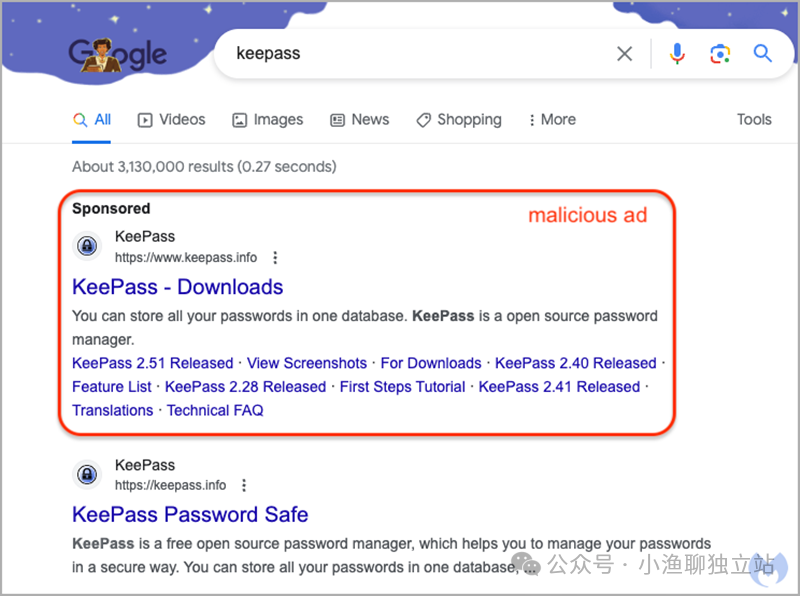

我專門去搜索了一張,這款惡意軟件的投放信息截圖。上面那個廣告便是黑客投放的惡意軟件(李鬼),下面那個結果則是官方正版網站。

那現在暫停一分鐘,你好好去看看這兩個信息的區別。

表面上看,兩者的根域名一模一樣,幾乎做到了以假亂真。如果不具備這塊的專業知識,基本就被欺騙過去了(我自己第一眼看也沒發現任何異常)。

但是這里就涉及到一個專業的技術小知識,字符的編碼方式。

其實上圖中的廣告,真實的域名地址是 ?eepass.info(注意 k 字符下有個小點點,是拉脫維亞語字母表中的第 17 個字母,并不是你的屏幕臟了)。

而 KeePass 的展示域名則是 keepass.info,兩者的唯一區別就是字符 k 的差異。

那為什么上面截圖中,兩個域名的根路徑看起來一模一樣?

這里就牽涉到國際化域名編碼(Punycode)了,因為這種非標準字符無法在 DNS 系統里直接解析,那 Punycode 系統會將其進行轉碼。

但是谷歌廣告系統則不會對這種域名進行轉碼,甚至字符 k 下面的那個聲調符號都沒有顯示出來,于是看起來就與真網站的域名并無二異了。

注:事件發酵之后,谷歌廣告已經將上面的廣告撤掉了。

所以這種轉碼域名的高級玩法,后續我們就需要多注意了。尤其是我們外貿過程中接觸的比較多的郵件,簡直就是這種轉碼域名惡意利用的重災區。

而且我看了今天由第三方安全機構披露出來的信息,已經有好多款工具被這種轉碼玩法盯上了。

那不管怎樣吧,我們平時在做信息下載或者信息上傳的過程中,多留心多驗證,數據做定期性的備份,甚至是線上線下多出備份。

文章為作者獨立觀點,不代表DLZ123立場。如有侵權,請聯系我們。( 版權為作者所有,如需轉載,請聯系作者 )

網站運營至今,離不開小伙伴們的支持。 為了給小伙伴們提供一個互相交流的平臺和資源的對接,特地開通了獨立站交流群。

群里有不少運營大神,不時會分享一些運營技巧,更有一些資源收藏愛好者不時分享一些優質的學習資料。

現在可以掃碼進群,備注【加群】。 ( 群完全免費,不廣告不賣課!)