這兩天又有朋友的網(wǎng)站被攻擊了,似乎大家對這塊的討論又多了起來。

其實對于網(wǎng)站的安全防護(hù),我之前有專門整理過相應(yīng)的 SOP 手冊(在運營手冊那個文檔),那今天就以 WordPress 網(wǎng)站為案例來談網(wǎng)站安全防護(hù)。

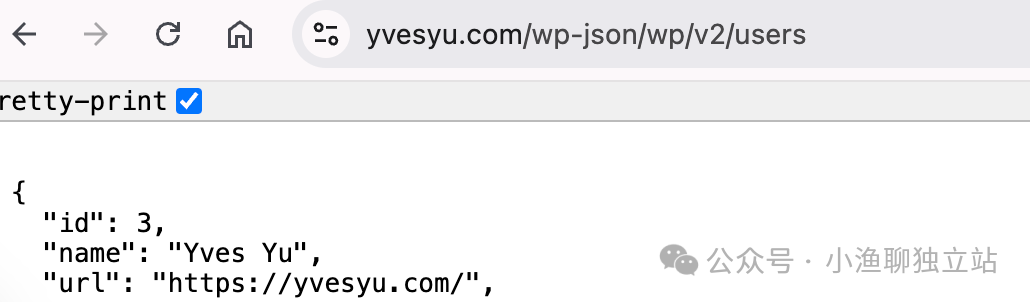

看上圖,我在我的博客域名后面加了“/wp-json/wp/v2/users”這一串定位符,于是便可以看到我這個網(wǎng)站上的所有用戶信息。

要是想登錄網(wǎng)站后臺,那只需要找到這個用戶的登錄密碼便可以了對吧,畢竟 WordPress 站點的默認(rèn)后臺地址是“/wp-admin”。而想獲取到用戶密碼,最簡單的方式便是采用密碼本進(jìn)行爆破。

所以上面這一套邏輯,便是最簡單的 WordPress 滲透方式。

但是我想說的是,這種操作的原理雖然簡單,而真正想要實操起來卻并不容易。

因為現(xiàn)在絕大多數(shù)的服務(wù)器提供商,已經(jīng)對管理員用戶的登錄次數(shù)做了限制。換句話說就是,如果你嘗試在相同 IP 條件下,反復(fù)嘗試密碼破解,基本幾次請求之后就會被拒絕訪問(訪問 IP 被加入黑名單)。

這也就是我一直強(qiáng)調(diào)的,盡可能選擇大品牌的服務(wù)提供商的產(chǎn)品,盡可能啟用他們的安全防護(hù)服務(wù)。

但現(xiàn)實卻是,有不少小伙伴出于成本的考量,會去選擇某些廉價,或者基礎(chǔ)設(shè)置并不怎么完善的服務(wù)器產(chǎn)品進(jìn)行網(wǎng)站搭建,然后也不怎么重視(或者無意識忽視)網(wǎng)站的安全防護(hù)。

更有甚者,會隨意在網(wǎng)站上安裝一些破解版的主題或插件,進(jìn)而加劇網(wǎng)站的安全風(fēng)險。

當(dāng)然我這里并不是說不能選擇小眾服務(wù)器產(chǎn)品,我想表達(dá)的是聚焦精力。因為我們的重心是做網(wǎng)站運營,而非搞什么技術(shù)防護(hù)。

那一個簡單的、適合所有人的方案就是直接多花點錢,將這塊內(nèi)容交給值得信賴的服務(wù)商,讓他們?nèi)ケWo(hù)自己的網(wǎng)站,而自己則聚焦精力專注做自己的內(nèi)容。

按照我自己的經(jīng)驗,選擇大品牌的服務(wù)器提供商,然后按照他們的操作手冊設(shè)置好相應(yīng)的安全設(shè)置。并且在運營的過程中拒絕所有不安全的因素(比如破解版主題插件、不信任應(yīng)用的第三方授權(quán)),那網(wǎng)站基本不會出現(xiàn)問題。

更進(jìn)一步,當(dāng)你的網(wǎng)站流量達(dá)到一定量級后,直接花錢買相應(yīng)的安全服務(wù)方案,將這塊內(nèi)容交給專業(yè)團(tuán)隊去做,總比自己一個人苦哈哈折騰要好得多。

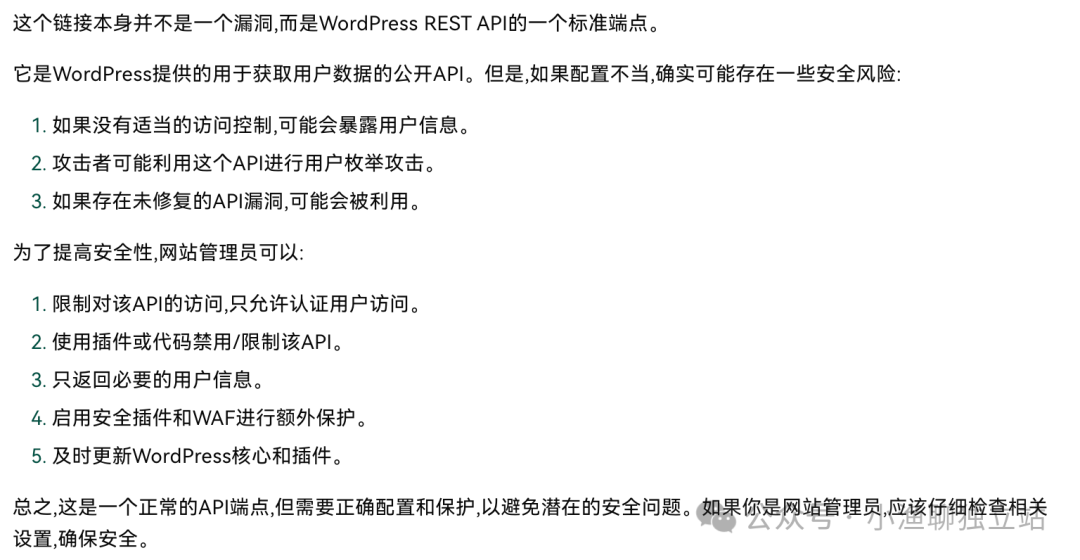

最后附上一份安全防護(hù)建議。

文章為作者獨立觀點,不代表DLZ123立場。如有侵權(quán),請聯(lián)系我們。( 版權(quán)為作者所有,如需轉(zhuǎn)載,請聯(lián)系作者 )

網(wǎng)站運營至今,離不開小伙伴們的支持。 為了給小伙伴們提供一個互相交流的平臺和資源的對接,特地開通了獨立站交流群。

群里有不少運營大神,不時會分享一些運營技巧,更有一些資源收藏愛好者不時分享一些優(yōu)質(zhì)的學(xué)習(xí)資料。

現(xiàn)在可以掃碼進(jìn)群,備注【加群】。 ( 群完全免費,不廣告不賣課!)